| Table of Contents |

|---|

...

IAM 전체 문서 : http://docs.aws.amazon.com/ko_kr/IAM/latest/UserGuide/iam-ug-ko_kr.pdf

AWS 연동을 처리할 타사 SAML 2.0 자격 증명 공급자 솔루션 종류 : https://docs.aws.amazon.com/ko_kr/IAM/latest/UserGuide/id_roles_providers_saml_3rd-party.html

...

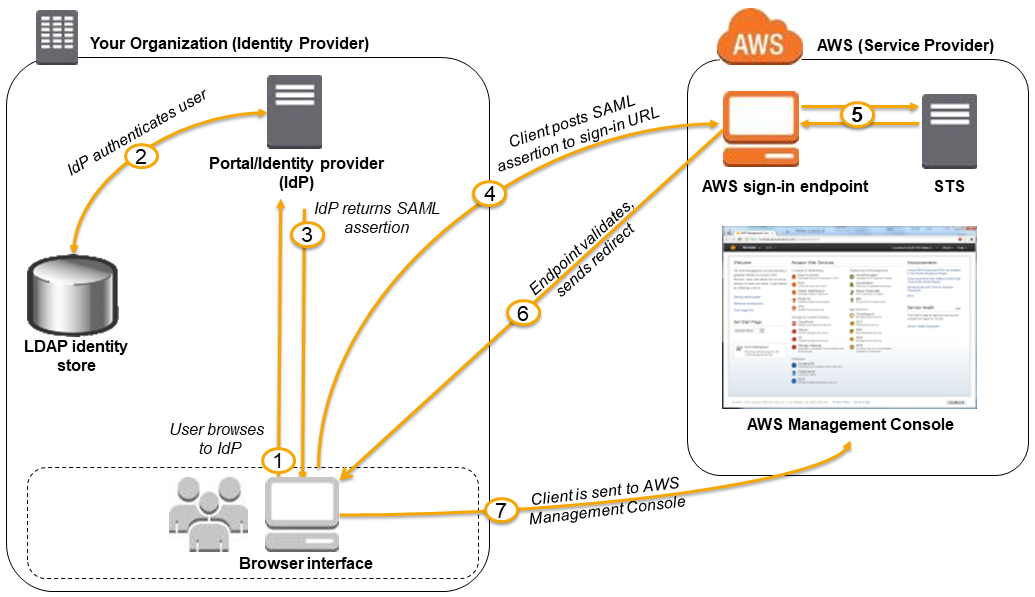

OpenLDAP + Shibboleth 를 이용하여 AWS와 통합을 해서 SSO를 구현하는 예제를 자세히 설명 하고 있다.

shibboleth 소개

http://shibboleth.net/about/ : Shibboleth is a standards based, open source software package for web single sign-on across or within organizational boundaries. It allows sites to make informed authorization decisions for individual access of protected online resources in a privacy-preserving manner.

...

위자드에서는 기본으로 앞에서 설정을 했던 SAML provider를 선택하며 Value 필드는 https://signin.aws.amazon.com/sam 설정을 한다.

Next Step을 클릭하면 role trust 에서 자동으로 다음과 같이 나온다. 000000000000 부분은 실제 사용하는 AWS account number 로 변경을 해야 한다. 정책을 확인했으면 Next Step 으로 넘어간다.

...

해당 문서에서 openldap 까지 함께 테스팅을 하거나 여러가지 LDAP 의 정보를 가져온다면 필요하지만 LDAP에서 uid 만 가져온다면 "Configuring AWS-specifil attirube definitions" 에서 uid만 ldap에서 가져오도록 설정을 하면 된다. ldap 서버에 대한 인증 정보는 넣어주어야 한다.

| Code Block |

|---|

# <!-- Schema: eduPerson attributes --> |

...

| Warning |

|---|

LDAP 에서 검색시 subtree 를 명시적으로 지정을 해주어야 여러개의 하위 dn 이 있는 경우에도 검색이 가능하였다. 이 경우에는 LDAP Data Connector, Example login page 에 subtree 명시를 해 주어야 한다. |

idp 서버의 설정 정보 : https://wiki.shibboleth.net/confluence/display/SHIB2/IdPProdConfigFiles

idp 서버의 설정 정보는 IDP_HOME/conf directory 에 저장이 된다. (attribute-filter.xml, attribute-resolver.xml, handler.xml, relying-party.xml 등)

...